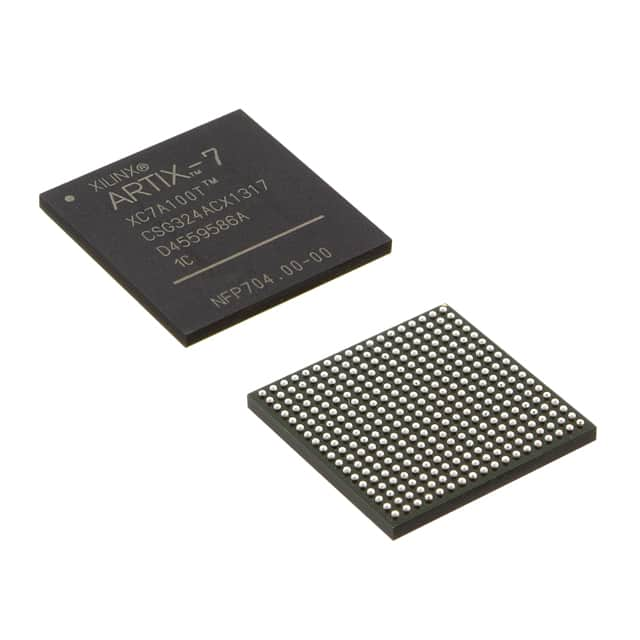

Original IC-Chip programmierbar XCVU440-2FLGA2892I IC FPGA 1456 I/O 2892FCBGA

Produkteigenschaften

| TYP | BESCHREIBUNG |

| Kategorie | Integrierte Schaltkreise (ICs) |

| Hersteller | AMD Xilinx |

| Serie | Virtex® UltraScale™ |

|

| Kasten |

| Standardd Paket | 1 |

| Produktstatus | Aktiv |

| Anzahl der LABs/CLBs | 316620 |

| Anzahl der Logikelemente/Zellen | 5540850 |

| Gesamtzahl der RAM-Bits | 90726400 |

| Anzahl der E/A | 1456 |

| Spannungsversorgung | 0,922 V ~ 0,979 V |

| Befestigungsart | Oberflächenmontage |

| Betriebstemperatur | -40°C ~ 100°C (TJ) |

| Paket/Koffer | 2892-BBGA, FCBGA |

| Gerätepaket des Lieferanten | 2892-FCBGA (55×55) |

| Basisproduktnummer | XCVU440 |

Verwendung von FPGAs als Verkehrsprozessoren für die Netzwerksicherheit

Der Datenverkehr zu und von Sicherheitsgeräten (Firewalls) wird auf mehreren Ebenen verschlüsselt, und die L2-Verschlüsselung/-Entschlüsselung (MACSec) wird an den Netzwerkknoten der Verbindungsschicht (L2) (Switches und Router) verarbeitet.Die Verarbeitung über L2 (MAC-Schicht) hinaus umfasst typischerweise tieferes Parsen, L3-Tunnel-Entschlüsselung (IPSec) und verschlüsselten SSL-Verkehr mit TCP/UDP-Verkehr.Die Paketverarbeitung umfasst das Parsen und Klassifizieren eingehender Pakete sowie die Verarbeitung großer Verkehrsmengen (1–20 Mio.) mit hohem Durchsatz (25–400 Gbit/s).

Aufgrund der großen Anzahl erforderlicher Rechenressourcen (Kerne) können NPUs für eine relativ schnellere Paketverarbeitung verwendet werden, eine skalierbare Datenverkehrsverarbeitung mit geringer Latenz und hoher Leistung ist jedoch nicht möglich, da der Datenverkehr mithilfe von MIPS/RISC-Kernen und der Planung solcher Kerne verarbeitet wird basierend auf ihrer Verfügbarkeit ist schwierig.Durch den Einsatz von FPGA-basierten Sicherheits-Appliances können diese Einschränkungen CPU- und NPU-basierter Architekturen effektiv beseitigt werden.

Sicherheitsverarbeitung auf Anwendungsebene in FPGAs

FPGAs eignen sich ideal für die Inline-Sicherheitsverarbeitung in Firewalls der nächsten Generation, da sie den Bedarf an höherer Leistung, Flexibilität und Betrieb mit geringer Latenz erfolgreich erfüllen.Darüber hinaus können FPGAs auch Sicherheitsfunktionen auf Anwendungsebene implementieren, wodurch Rechenressourcen weiter eingespart und die Leistung verbessert werden können.

Zu den gängigen Beispielen für die Anwendungssicherheitsverarbeitung in FPGAs gehören:

- TTCP-Offload-Engine

- Vergleich regulärer Ausdrücke

- Asymmetrische Verschlüsselungsverarbeitung (PKI).

- TLS-Verarbeitung

Sicherheitstechnologien der nächsten Generation mit FPGAs

Zahlreiche bestehende asymmetrische Algorithmen sind anfällig für Kompromittierungen durch Quantencomputer.Asymmetrische Sicherheitsalgorithmen wie RSA-2K, RSA-4K, ECC-256, DH und ECCDH sind am stärksten von Quantencomputertechniken betroffen.Neue Implementierungen asymmetrischer Algorithmen und NIST-Standardisierung werden untersucht.

Aktuelle Vorschläge zur Post-Quanten-Verschlüsselung umfassen die Ring-on-Error-Learning-Methode (R-LWE) für

- Public-Key-Kryptographie (PKC)

- Digitale Signaturen

- Schlüsselerstellung

Die vorgeschlagene Implementierung der Public-Key-Kryptographie umfasst bestimmte bekannte mathematische Operationen (TRNG, Gaußscher Rausch-Sampler, Polynomaddition, Division binärer Polynomquantoren, Multiplikation usw.).Für viele dieser Algorithmen ist FPGA-IP verfügbar oder kann mithilfe von FPGA-Bausteinen wie DSP- und AI-Engines (AIE) in vorhandenen Xilinx-Geräten und der nächsten Generation effizient implementiert werden.

Dieses Whitepaper beschreibt die Implementierung von L2-L7-Sicherheit mithilfe einer programmierbaren Architektur, die zur Sicherheitsbeschleunigung in Edge-/Zugriffsnetzwerken und Next-Generation-Firewalls (NGFW) in Unternehmensnetzwerken eingesetzt werden kann.